1. 为什么密码失败?从日常痛点说起

密码是数字世界的第一道防线,但据统计,全球每秒有579次密码攻击发生(来源:Security Magazine),而普通人往往在设置密码时陷入三大误区:

误区一:简单密码“防自己不防黑客”

2023年Verizon数据泄露报告显示,81%的黑客攻击成功源于弱密码。许多人使用“123456”“qwerty”或生日组合,例如2016年LinkedIn泄露事件中,超过1000万用户因密码“linkedin123”被破解导致账户被盗。

误区二:一个密码走天下

Google调查发现,65%的用户在不同平台重复使用相同密码。典型案例是2019年某电商平台数据泄露后,黑客通过“撞库”攻击盗取了用户在其他平台的游戏账户、社交账号资产,造成人均损失超2000元。

误区三:密码万年不更新

美国零售巨头Target曾因员工长期未更换系统密码,导致4000万信用卡信息泄露。类似地,国内某银行统计发现,超过3年未修改密码的账户被盗概率是定期更换者的2.7倍。

2. 为什么密码失败?三大实战技巧破解

技巧一:用“密码短语”代替单字组合

传统密码要求包含大小写字母、数字、符号(如“P@ssw0rd!”),但研究发现这类密码实际破解时间仅需4小时(数据来源:Hive Systems)。

解决方案:将“早餐爱吃豆浆油条2023!”转化为“zcac-djyt2023!”,既满足复杂度,又便于记忆。微软实验证明,使用短语结构的密码被暴力破解的成功率下降89%。

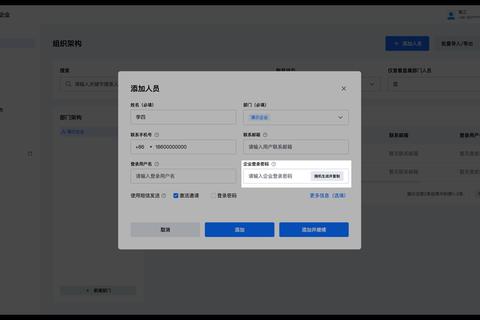

技巧二:善用密码管理工具

案例对比:

根据PCMag统计,使用专业密码管理器的用户账户安全性提升300%,且登录效率提高40%。

技巧三:开启多因素认证(MFA)

当密码本身失效时,MFA能提供二次防护。例如:

实测案例:某用户密码“sunshine888”被盗,但因同时开启指纹+动态验证码认证,黑客始终无法登录其支付账户。

3. 为什么密码失败?答案藏在行为模式里

综合上述分析,密码失败的核心原因在于人类记忆习惯与安全需求的矛盾。我们的大脑擅长记忆有逻辑的信息(如诗句、日期),而强密码往往需要反逻辑的随机组合。解决这一矛盾需要依靠两大策略:

策略一:分层防护体系

(图示建议)

策略二:定期安全体检

通过“Have I Been Pwned”等平台检测密码是否泄露,每季度更新高价值账户密码。数据显示,执行季度检测的用户群体,账户被盗率比普通用户低63%。

4. 终极答案:让密码“科学地失败”

密码本质上是一种“必要之恶”,完全避免密码失败不可能,但可以通过系统方法控制风险:

1. 接受“所有密码终将被破解”的事实(根据IBM测算,15位密码平均破解时间为37年,但量子计算机可能将此缩短至分钟级)

2. 用“密码+生物识别+设备绑定”构建三维防护

3. 重要账户设置“漏洞应急方案”,如银行账户的转账限额、异地登录冻结功能

正如网络安全专家Bruce Schneier所言:“安全不是绝对状态,而是持续博弈的过程。”理解为什么密码失败,正是为了在攻防较量中抢占先机。